KNOWLEDGEBASE

KNOWLEDGEBASE  XenApp/PS/Metaframe - Procedimientos

XenApp/PS/Metaframe - Procedimientos  ¿Por que Securizar tu Tráfico entre XML Brocker y WebInterface/CloudGateway?

¿Por que Securizar tu Tráfico entre XML Brocker y WebInterface/CloudGateway?

¿Por que Securizar tu Tráfico entre XML Brocker y WebInterface/CloudGateway?

¿Por que Securizar tu Tráfico entre XML Brocker y WebInterface/CloudGateway?

| Knowledgebase |

El servidor Citrix XML es un componente de Citrix XenApp y XenDesktop que se utiliza para enumerar y proporcionar entradas seguras para los usuarios que utilizan a la WebInterface o CloudGateway.

El Servicio XML Citrix es un servicio de Windows que forma parte del Citrix XenApp y XenDesktop.

Se utiliza para proporcionar datos enviados tras solicitudes a los componentes XML de Citrix. Esta tecnología se introduce con MetaFrame 1.8 SP2. Hasta XenApp 6.0 cada servidor XenApp puede ser un servidor XML. En XenApp 6.5 se introduce la arquitectura de controlador de trabajo y sólo un servidor con la función de controlador puede ser un server XML. Un servidor con la función de controlador es responsable de la gestión de las explotaciones.

El servicio XML de Citrix es más comúnmente utilizado para proporcionar a los usuarios acceso a sus aplicaciones y escritorios a través de un portal web, aprovechando los servicios de WebInterface, CloudGateway (Storefront) o Access Gateway.

Se recomienda tener varios servidores Citrix XML, lo más cerca posible de los DataCollector (servidores de zona XenApp) y Desktop Delivery Controller (XenDesktop).

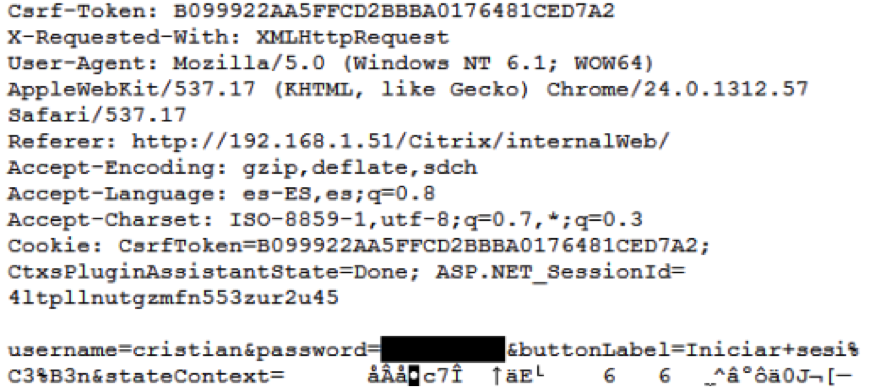

El protocolo XML de WebInterface y/o StoreFront utiliza texto plano en el envio de datos. Ello nos hace potencialmente posibles victimas para un ataque realizado internamente.

¿Seguridad?

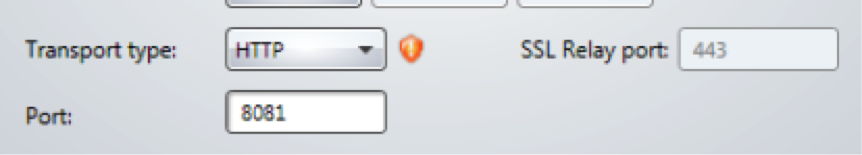

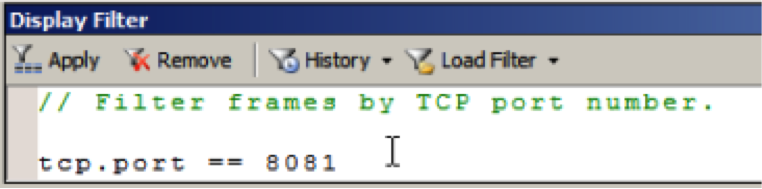

Mi entorno de laboratorio será la mesa de pruebas para esta demostración. Mi actual granja utiliza el puerto 8081 para el transporte XML. No utilizamos ningún mecanismo de encriptación y securización del tráfico.

La prueba a realizar es sencilla. Vamos a realizar los siguientes pasos sobre un entorno de XenApp con CloudGateway.

- Abrir URL CloudGateway

- Validar-nos en StoreFront

- Lanzar aplicación

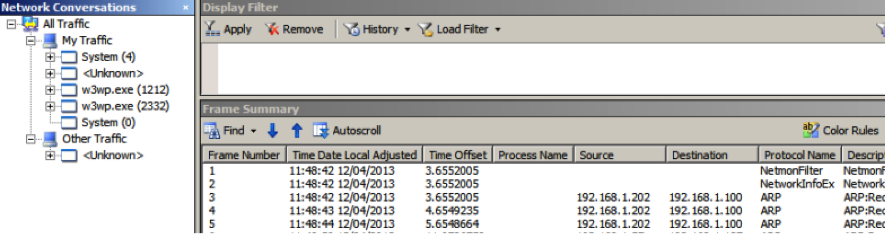

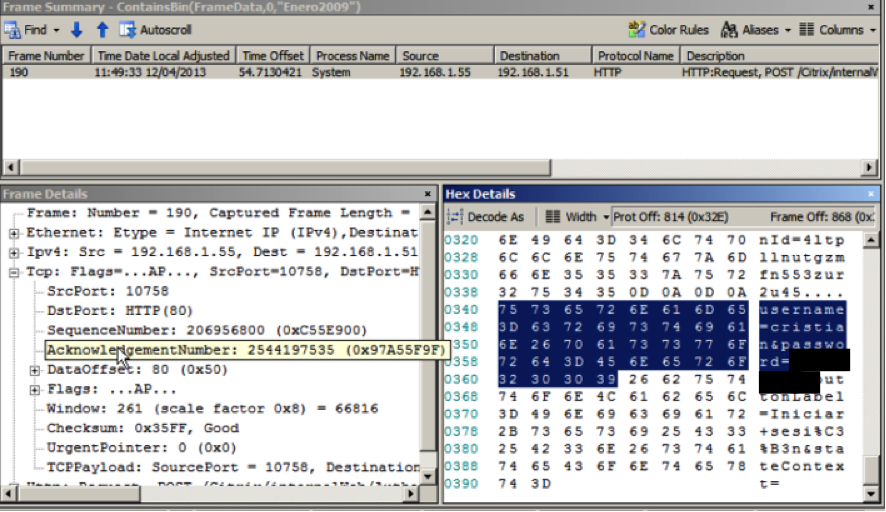

Durante este proceso vamos a lanzar un snifer de red, capturando todo el tráfico.

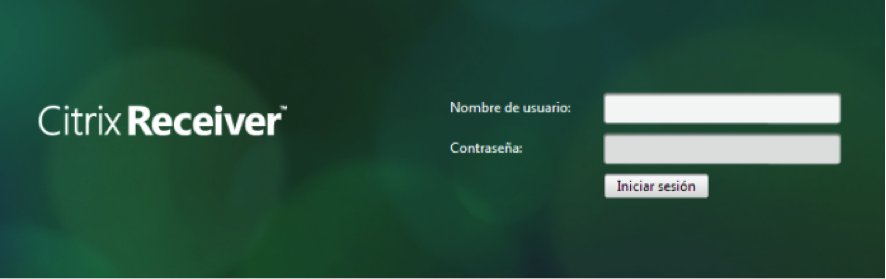

Conectamos en el entorno y nos validamos.

Se enumeran las aplicaciones disponibles.

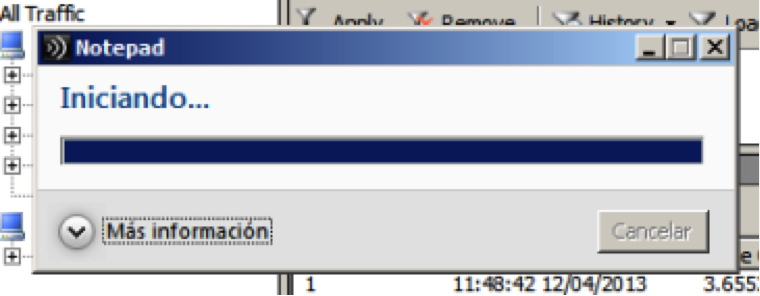

Lanzamos una aplicación.

Durante todo el proceso, capturamos todos los paquetes en este proceso. Finalizado el mismo, es momento de echar-le un vistazo a lo obtenido.

Creamos un filtro para centrar-nos en los paquetes XML. Como indicamos anteriormente nosotros utilizamos el puerto 8081 para tal servicio.

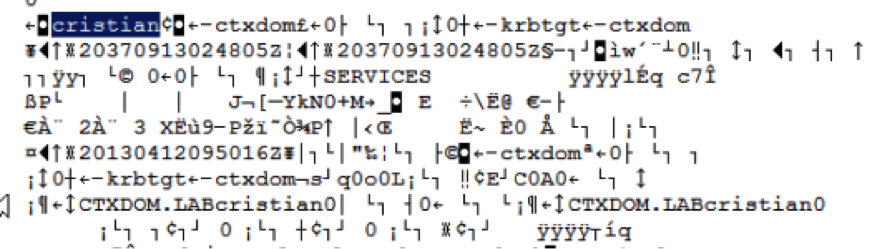

Echo esto, solo hay que afinar un poco mas la búsqueda para poder ver todo aquello que proporcionan nuestros paquetes XML.

Granja, nombre de servidores, datos de configuración, nombre del dominio, nombre de las aplicaciones, configuración de las mismas, encriptación del canal ICA aplicada, incluso disponemos del nombre de usuario y su contraseña en texto plano navegando por nuestra querida red.

Y que hacemos con esto? Por supuesto, seguir las recomendaciones de fabricante al respecto ;-P

Citrix recomienda:

- Utilizar IPSec para el crifrado de las comunicaciones.

- Utilizar un Relay SSL para el trafico entre el WI y el XM Brocker. El relay SSL realiza la autenticación del host y el cifrado de datos.

- En entornos donde no esta soportado el SSL Relay se recomienda la instalación de WI en servidores de XenApp/XenDesktop. (ello no soluciona el problema, pero evita el tráfico en texto plano circulando por la red empresarial).

Actualizado (Martes, 16 de Abril de 2013 08:52)

Últimas noticias

Últimas noticias

- Citrix Endpoint Management (aka XenMobile Server) 10.15.0 Rolling Patch 10

- Informacion actualizaciones XenServer y CEM

- Hotfix XS82ECU1060 - For Citrix Hypervisor 8.2 Cumulative Update 1

- Citrix Hypervisor Security Bulletin for CVE-2023-46838

- Lo siguiente de Citrix Virtual Apps and Desktop LTSR

- CITRIX USER GROUP ESPAÑA

- Reactivamos

- Vulnerabilidad en la aplicación MOVEit / NetScaler